第十九章 情报搜集管理、秘密行动和信息获取

信息准入管理

信息准入管理

- 目录

- 序言

- 第一章 情报

- 情报活动

- 情报周期

- 情报信息的多样性

- 目标

- 情报的功效与用途

- 美国情报界

- 第二章 国家情报机构

- 中央情报局

- 美国国家安全局

- 特殊手段搜集局

- 国家侦察局

- 国家地理空间情报局

- 国家水下侦察局

- 第三章 国防部情报机构:国防部情报局特许授权历史

- 第三章 国防部情报机构:国防部情报局特许授权历史

- 特许授权历史

- 概述

- 行动处

- 科技处

- 分析处

- 地区中心

- 情报处

- 第三章 国防部情报机构:国防部情报局特许授权历史

- 国家媒体开发利用中心

- 第四章 军事情报机构

- 陆军情报机构

- 海军情报机构

- 空军情报机构

- 海军陆战队情报机构

- 海岸警卫队情报机构

- 第五章 文职情报机构

- 国务院情报机构

- 能源部情报机构

- 财政部情报机构

- 国土安全部情报机构

- 联邦调查局情报机构

- 美国缉毒署情报机构

- 第六章 联合司令部情报机构

- 第六章 联合司令部情报机构

- 非洲司令部

- 中央司令部

- 欧洲司令部

- 北方司令部

- 太平洋司令部

- 南方司令部

- 美国特种作战司令部

- 第六章 联合司令部情报机构

- 战略司令部

- 运输司令部

- 第七章 地理空间情报搜集、处理、开发利用和分送

- 搜集

- 处理、开发利用

- 分送

- 第八章 信号情报和网络搜集

- 第八章 信号情报和网络搜集

- 目标

- 太空搜集

- 空中搜集

- 地面基地远程搜集

- 使领馆截听站

- 秘密途径信号情报

- 壁垒、肌肉发达和棱镜计划

- 第八章 信号情报和网络搜集

- 水面舰艇

- 水下搜集

- 第九章 测量与特征信号情报

- 太空搜集

- 空中搜集

- 地面搜集

- 海船搜集

- 第九章 测量与特征信号情报

- 海底搜集

- 第十章 太空监控

- 专用SSN传感器

- 旁系传感器

- 特约SSN传感器

- 其他太空监控能力

- 第十一章 人力情报

- 第十一章 人力情报

- 情报人员和外交人员

- 情报员与线人

- 叛逃者和流亡者

- 囚犯和战俘

- 旅游者和国防部人员

- 第十二章 公开资源、现场挖掘搜索和外国军备采购

- 公开资源

- 第十二章 公开资源、现场挖掘搜索和外国军备采购

- 现场挖掘搜索

- 外国军备获取

- 第十三章 与外国情报机构合作

- 地理空间情报合作

- 信号情报合作

- 测量与特征信号情报合作

- 太空监控合作

- 第十三章 与外国情报机构合作

- 人力情报合作

- 公开来源情报合作

- 反恐情报合作

- 反毒品情报合作

- 分析与数据交换

- 第十四章 情报分析

- 情报分析员

- 第十四章 情报分析

- 分析技术

- 动态情报

- 预警情报

- 情报预估

- 报告与分析

- 领导人档案

- 参考资料和数据库

- 第十四章 情报分析

- 国内情报分析

- 第十五章 反情报工作

- 外国情报机构的威胁

- 反情报调查

- 情报搜集

- 变节者和情报员的价值评估

- 调查研究、分析和其他成品

- 第十五章 反情报工作

- 干扰与反制

- 反情报活动的技术支持功能

- 第十六章 秘密行动

- 阿富汗

- “玄武岩”行动

- 伊朗

- 利比亚

- 第十六章 秘密行动

- 巴基斯坦

- 索马里

- 叙利亚

- 也门

- 第十七章 国家情报机构管理与指导

- 总统、国家安全委员会和总统情报顾问委员会

- 国家情报总监及其副手们

- 第十七章 国家情报机构管理与指导

- 委员会、董事会和理事会

- 情报界指令

- 美国国家情报计划

- 国家情报管理委员会

- 美国国家情报委员会

- 国家反恐中心

- 国家反扩散中心

- 第十七章 国家情报机构管理与指导

- 国家反情报与安全中心

- 网络威胁情报整合中心

- 第十八章 国防情报的管理

- 负责情报工作的副国防部长

- 军事情报项目

- 军事情报委员会与国防情报空间威胁委员会

- 国防预警委员会

- 第十八章 国防情报的管理

- 国防部公开来源情报理事会

- 参谋长联席会议侦察行动处

- 国防情报官

- 国防部指令和指挥中心

- 第十九章 情报搜集管理、秘密行动和信息获取

- 卫星成像管理

- 信号情报管理

- 第十九章 情报搜集管理、秘密行动和信息获取

- 人力情报管理

- 秘密行动管理

- 信息准入管理

- 第二十章 美国情报界当前面临的诸多问题与挑战

- 遍及世界的间谍活动

- 打击恐怖活动

- 大规模信息搜集

- 第二十章 美国情报界当前面临的诸多问题与挑战

- 遍及世界的间谍活动

- 打击恐怖活动

- 大规模信息搜集

- 机密、透明度及泄密

- 国会监督

- 政府各部门的共同问题

- 上一页下一页

除了详细说明了传统的三个分级,有关国家安全信息的行政命令还允许国家情报总监继续其长期以来的实践,建立有关情报来源、方法和活动的特别准入项目。该行政命令要求项目的数量要保持“在绝对最小数”,并提出这类项目的建立只能是因为“特定信息的漏洞或对特定信息的威胁是罕见的”而且“决定适用于同级别密级信息准入资格的正常标准被认为不足以保护信息不被非法披露”。

“高于绝密”类对应的是通信情报而非情报通信,而且麦克纳马拉泄露了其被称为特殊情报(Special Intelligence, SI)。这个类别的机制可以追溯到二战时期美国和英国对轴心国信号的拦截和解码。通过解码日本外交信息得到的情报被称为魔术(MAGIC),而对这类情报的准入被高度限制在“位居前列的”官员。解码日本军事通信产生了几个分类:DEXTER(最高密级的被截获信息),CORRAL(较少敏感性的被截获信息),RABID(从通信流分析中获得的情报)。

如国家对外情报委员会的安全委员会1984年所描述的,产生敏感的分类信息的这些系统包括了空中成像、信号情报和测量与特征信号系统,涉及海军特别侦察活动的潜艇,拦截信号的其他系统。此外,如该委员会指出的,产生敏感的分类信息的系统,涉及该系统的许多相关信息也被归入敏感的分类信息类。

直到1969年,GAMMA只被用于源自苏联通信截获信息的情报。但在那一年,国家安全局接受了利用同样的方式和程序监控美国反战头目的指令。在某个时刻,至少有20个GAMMA下属类别存在,包括GILT、GOAT、GANT、GUPY、GABE、GULT、GYRO、GOUT,每个代码词适用于某个特定的行动或方式。正如第八章所述,GAMMA GUPY指的是对苏联领导人乘专车出现在莫斯科周围时进行无线电话交谈的拦截行动。

其他的许多代码词,包括PANGRAM和VERDANT,显然与海军项目是相关的。有三个代码词不容置疑地相关,它们是AZORIAN、MATADOR、JENNIFER。第一个指代的是修复1968年沉没于太平洋,携带有核导弹的苏联K-129潜艇的项目。第二个指代的是从未启动的修复第一项工作遗留碎片的第二项工作。最后一个是用于控制与AZORIAN相关信息的控制系统的代码词。

麦克纳马拉:我们遇到一些麻烦,因为(委员会)工作人员不能接触某些情报。

劳希:我不明白。工作人员不能接触吗?

诸多情报界指令及其派生材料论述了涉及敏感的分类信息的人员和身体安全。第703号情报界指令《对有密级的国家情报的保护,包括敏感分类信息》规定保护有密级的国家情报不被非授权披露的政策,包括敏感的分类信息。它还详细说明了实施该政策的步骤,界定了情报界官员的角色和职责。

戈尔:主席,我们可以知道这是什么特殊密级吗?我没听说过这个超级密级。

麦克纳马拉:对有关现状的特殊信息的高于绝密准入。

情报信息的准入还涉及人员和身体安全的政策,尤其与敏感的分类信息相关的。传统上,要想获得绝密信息准入必须进行更严格的背景调查。这个逻辑是,如果要拒绝绝密准入,需要找出存在的明确特性或个性缺陷,而这些缺陷会对国家安全造成威胁,“当涉及敏感的分类信息时,不能容忍任何风险,那些获得绝密准入的个人也可能不能获得敏感的分类信息准入的批准”。1991年10月21日的第63号国家安全指令,建立了单领域背景调查实践,其允许为绝密和敏感的分类信息的背景调查设定同样的最低标准。但该指令没有禁止敏感的分类信息准入实行更严格的要求。因此,敏感的分类信息的筛选面试可以深九-九-藏-书-网入到某个人的家庭、财政、性、毒品、犯罪、政治、旅行、精神健康和身体经历。

目前,特殊情报属于出现在2013年12月国家情报总监的《情报界标识系统:登记和指南》中六种敏感的分类信息控制系统中的一个,其目的是“保护源自对外国通信信号的监控、而非有意接收的技术信息和情报信息”。根据指南,特殊信息控制系统“保护源自特殊情报的信息和与特殊信息活动、能力、技术、过程和程序相关的信息”。这个指南还指出,以前就使用的COMINT作为特殊情报的替代称谓,“具有更长的有效期”,该称谓出现在了斯诺登泄露的许多材料中。

英国也制定了代号系统来保护他们正在解码德国和意大利通信的事实。在试用了许多代号后,他们选定了两个:ULTRA和PINUP。1943年5月,英美签订了《通信情报协议》,它将美国和英国之间的信号情报程序标准化,ULTRA成为了每个与军事相关的分类的前缀,使得美国的变成了双重代码词:ULTRA DEXTER, ULTRA CORRAL, ULTRA RABID。

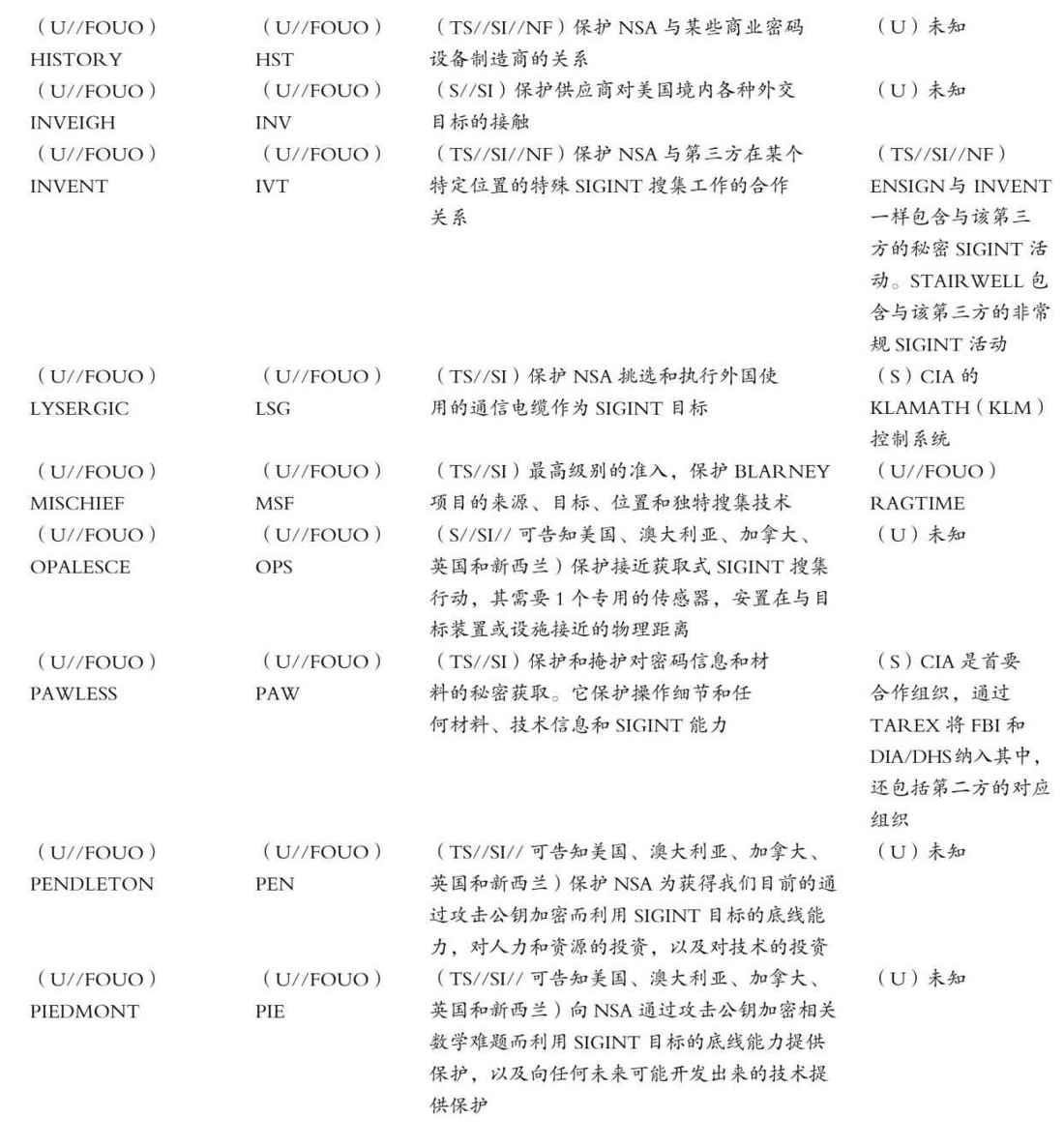

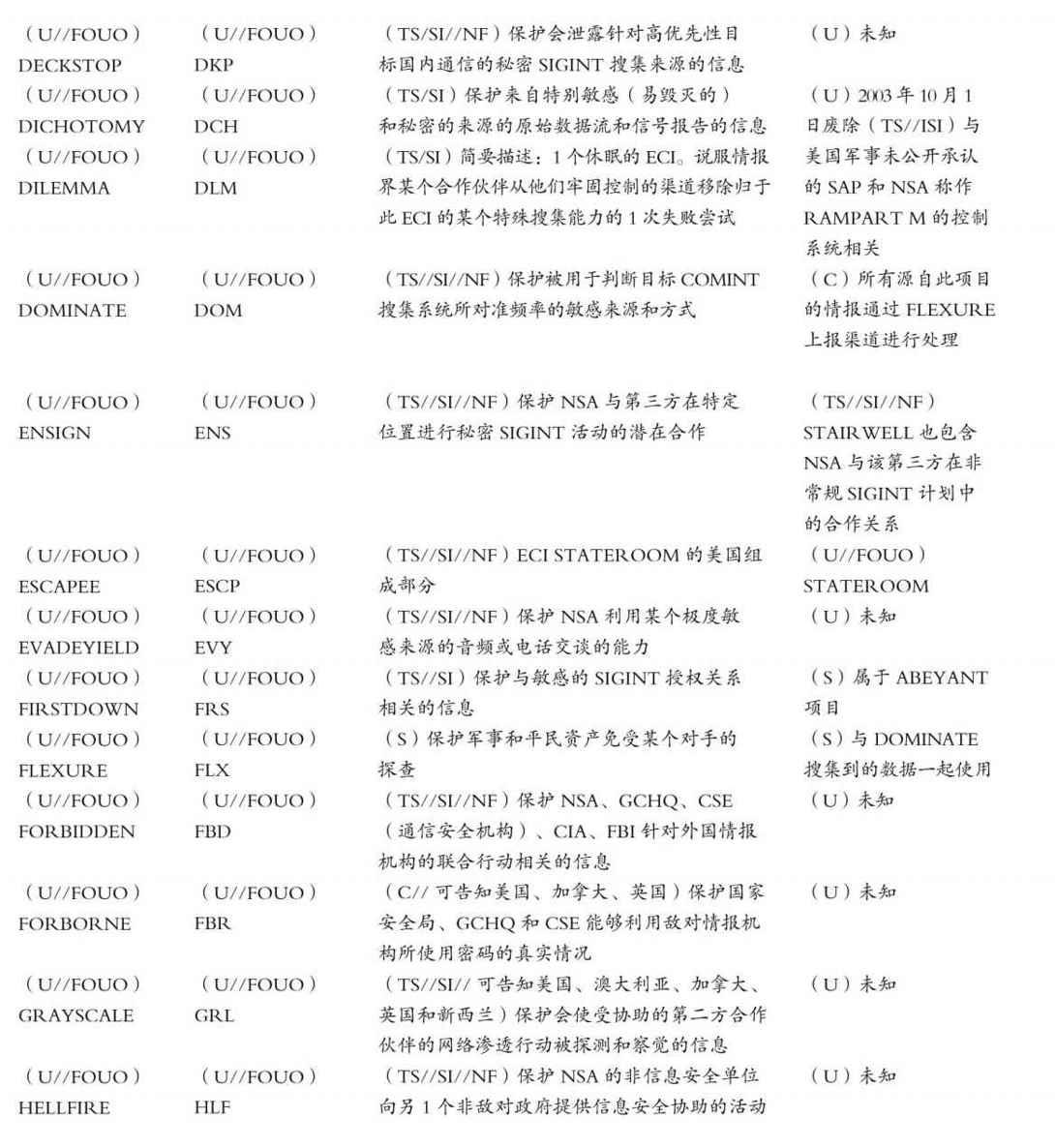

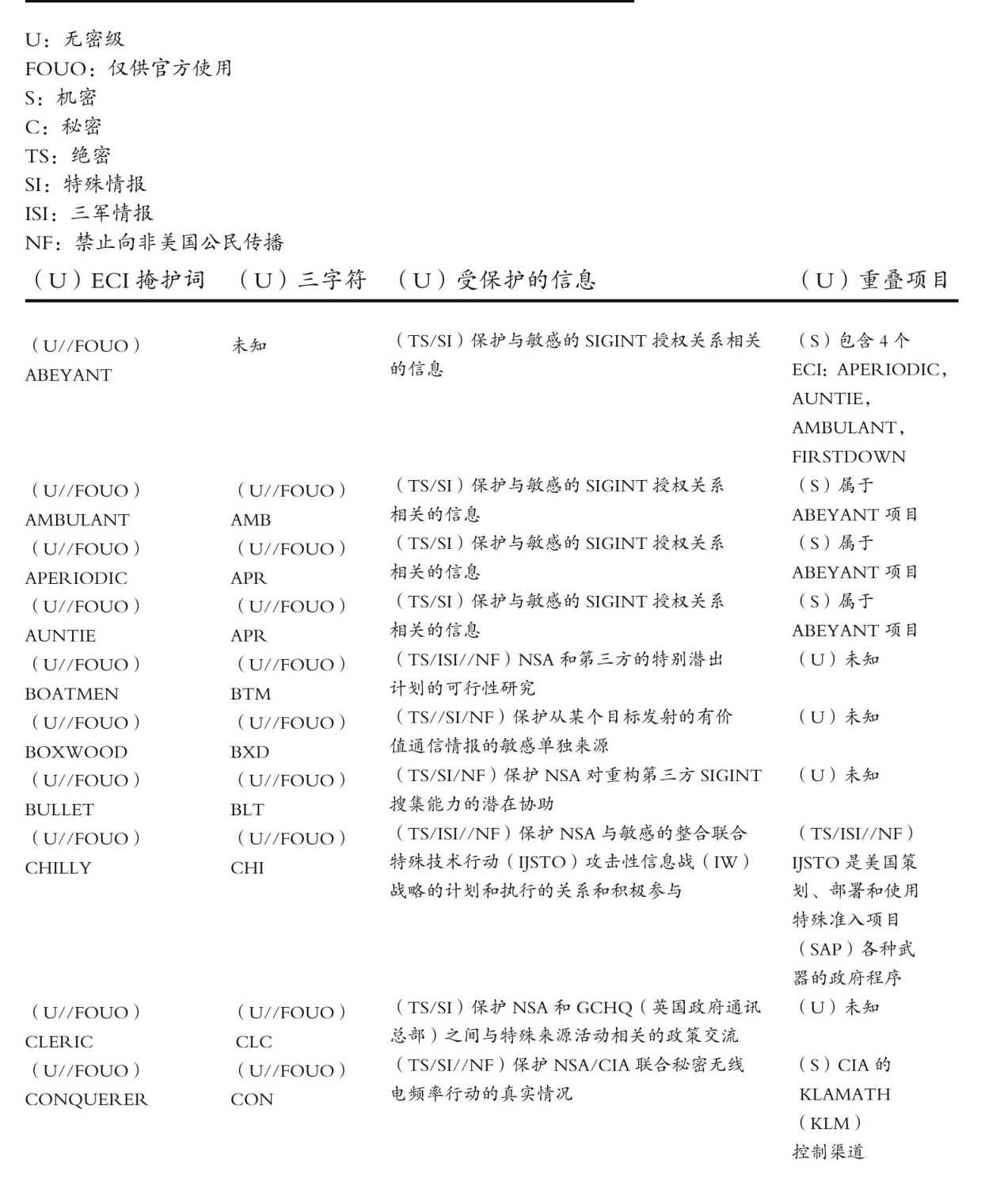

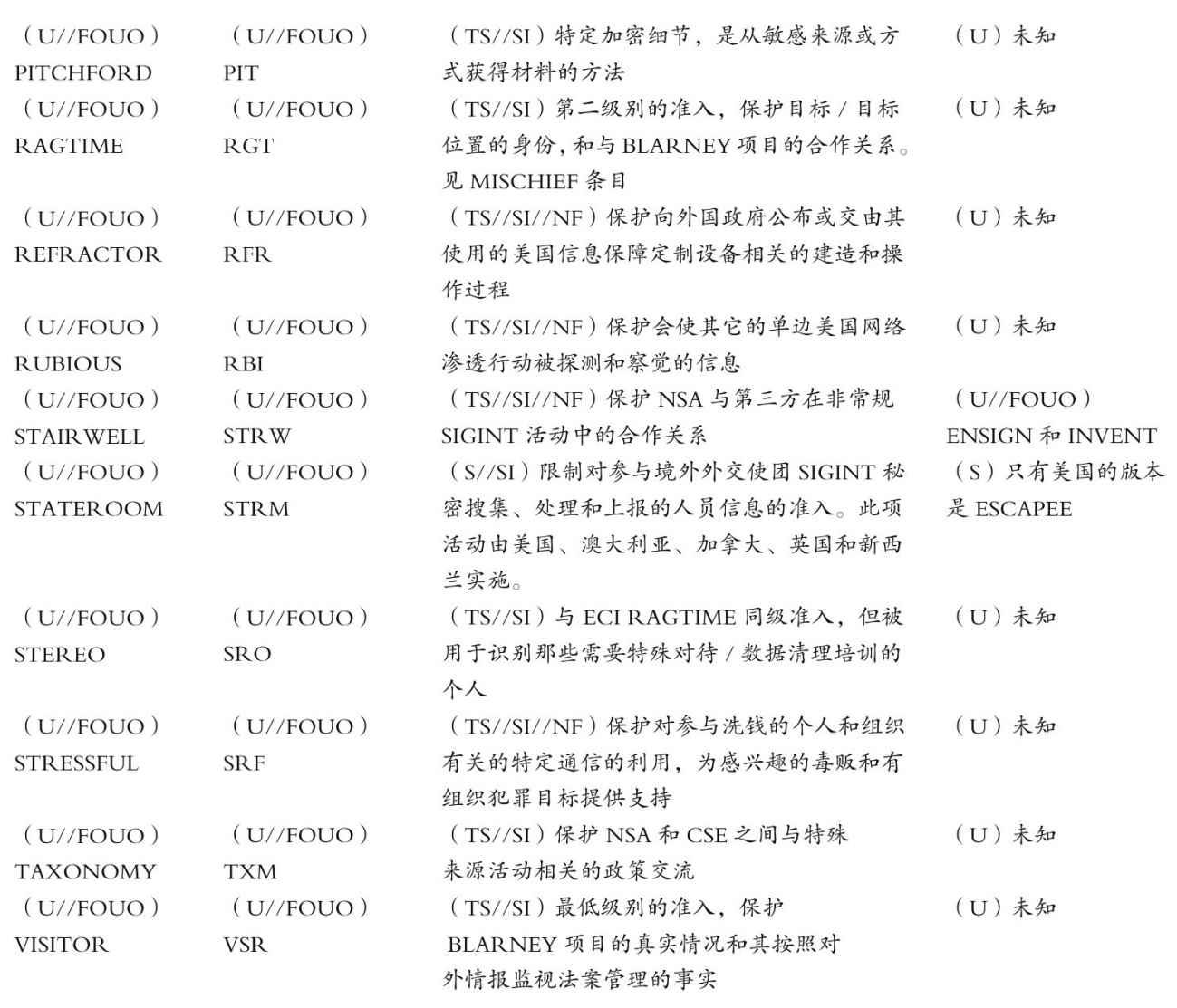

表19.2列出了到2013年9月为止的ECI类别。其中包括了RAGTIME。因此,“9·11”之后不久,由布什总统授权的电话和互联网数据搜集工作的第一个代号是STARBUST,很快被STELLARWIND所取代。该项目后来又被称为RAGTIME,包含了四个组成:RAGTIME-A(美国对所有外国与外国之间与反恐相关数据的拦截),RAGTIME-B(经过美国的外国政府数据),RAGTIME-C(其目标是反扩散数据),RAGTIME-P。“P”代表PATRIOT法案,指对一端在美国国内的电话或电子邮件的拦截。

附加于信号情报材料的另一套代码词表示这些信号情报获取自第三方截获的信息。DRUID被用于识别第三方截获的某个信息,而用于识别特定方的代码词包括了JAEGER(奥地利),ISHTAR(日本),SETTEE(韩国),DYNAMO(丹麦),RICHTER(德国),DIKTER(挪威),还有SEABOOT, KEYRUT, FRONTO。

最广为人知的分级是被用于限制国家安全信息广泛准入的分级:秘密、机密和绝密。正如最近(2009年)的《有密级的国家安全信息》行政命令中所定义的,秘密信息是“某种信息,在合理预期下,对其进行非授权披露会对国家安全造成损害,而这种损害是最初制定分级的机构能够识别或描述的”。机密信息与秘密信息的不同之处在于可预见的损害将是“严重的”。而对于绝密信息而言,损害将是“异常严重的”。

富布赖特:所有参与这项目工作的人员,但是他指的是某个特殊密级的情报通信。

其他的散播控制表明了一个特殊国家(以三字符来指代)、一组国家或组织接收情报的特定项目的资格。因此,只能告知加拿大和英国的绝密特殊情报会被标示为TOP SECRET//SI//REL TO CAN GBR。如果这类情报可以向所有“五只眼”情报联盟国家公布,它将会被标注为TOP SECRET//SI//REL TO FVEY。因此,国家安全局特殊来源行动的1张幻灯片“以PRISM(US-984XN)为基础的报告:2012年1月-5月”被划分密级为TOP SECRET//SI//ORCON/NOFORN,而有关遵从极小化程序内容的USSID SP0018则是SECRET//SI/REL TO FVEY。

代码词GREYSTONE(GST)包含了中央情报局各种引渡、审讯和反恐项目。它有十多种次级分类,每个被指定一个数字(如G

www.99lib.netST-001)。在GREYSTONE的所有分类中,有与中央情报局的黑狱和涉及运输犯人的后勤(包括飞机)相关的多个分类。

表19.2 续2

情报界特别准入项目所涵盖的信息已知为敏感的分类信息(Sensitive Compartmented Information, SCI)。1984年,国家对外情报委员会的安全委员会(Security Committee, SECOM)报告将敏感的分类信息描述为:

用代码词表示敏感的分类信息的分类的同时,还要用标示符号来控制情报信息的散播。某些标示符号规定“信息散播和提取受控于原作者”(ORCON),或者该信息不得向外国公民公布(NOFORN)。1995年,一份中央情报主任令解释称,NOFORN应该被用于这样的情报,即一旦被外国政府或公民获知,“会使情报来源或方式陷入危险,或者不符合美国的最佳利益”。当属于NOFORN材料——1977年中央情报局的研究报告《外国情报和安全机构:以色列》——在美国驻德黑兰使馆被没收后即被公之于众,使以色列和美国政府都非常尴尬,因为该报告宣称以色列的情报机构为了获取敏感信息,对美国政府雇员进行勒索、窃听、电话窃听,并试图进行贿赂。以色列一名发言人宣称这些指控是“无稽之谈”。

签发于2010年5月的第705号情报界指令则关注存储敏感的分类信息的设施。它陈述了与设施相关的国家情报总监的政策,包括“所有敏感的分类信息必须经过处理、存储、使用或讨论”,“所有敏感的分类信息设施在被用于敏感的分类信息处理、存储、使用或讨论之前要经过认证”。签发于2010年9月的情报界标准(ICS)705-1《敏感分类信息设施的物理和技术安全标准》和ICS 705-2《敏感分类信息的认证标准和互用标准》中提供了更为细致的指导原则。标准705-1包含了授权、目的、适用性、互用、风险、管理、敏感的分类信息设施策划和设计、物理和技术安全标准、豁免、行动和管理、角色和职责。技术安全标准部分包含了边界安全、准入控制系统、入侵探测、无密级电信系统和便携式电子装置。

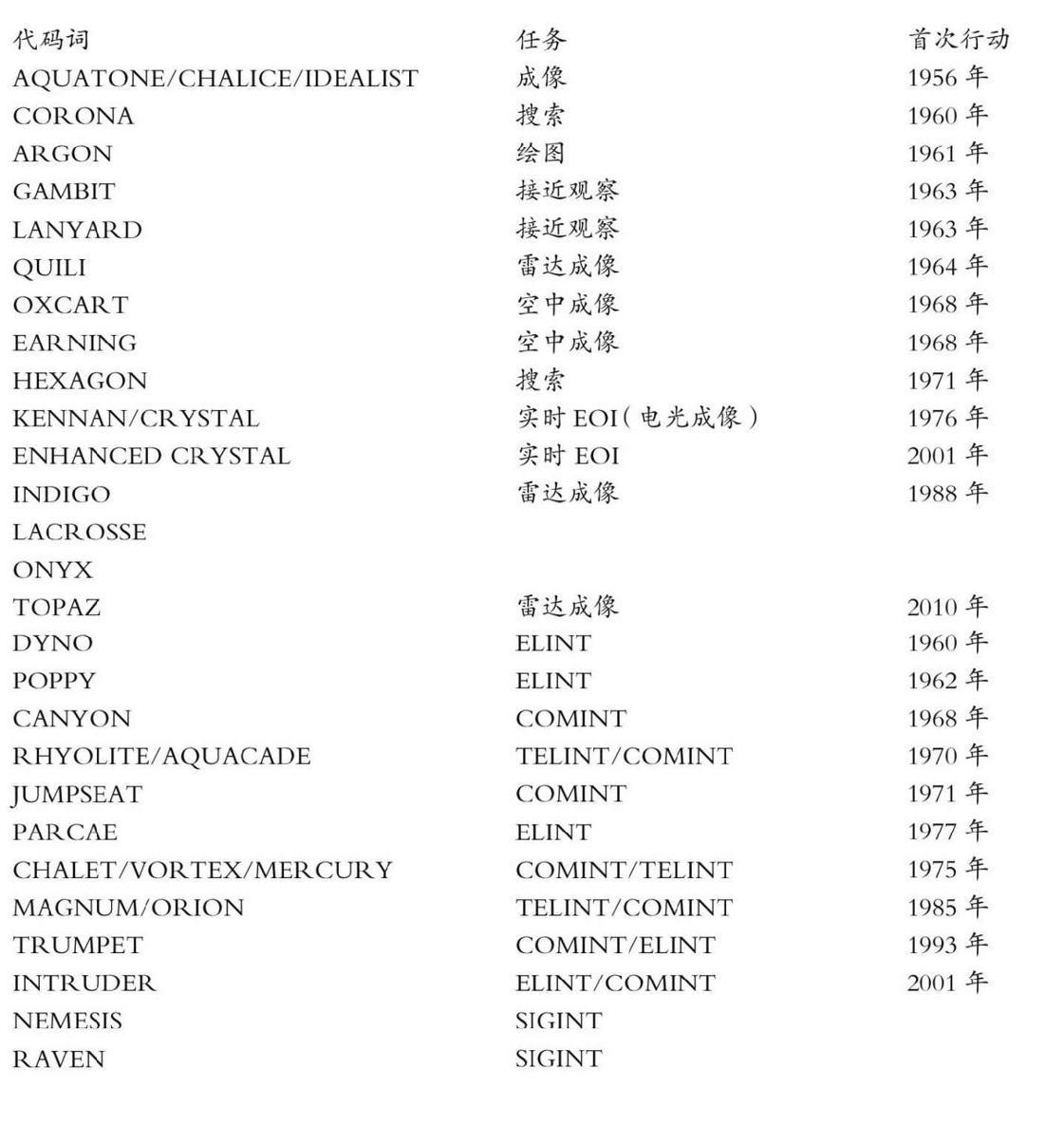

第二个长期存在敏感的分类信息控制系统是TALENT-KEYHOLE(TK),其“被设计用于保护的信息和活动,与成像情报、信号情报、测量和特征信号情报的天基搜集工作相关,与特定产品、处理和利用技术相关,与侦察卫星的设计、采购和操作相关”。该系统在开始时被称为TALENT控制系统(TCS),保护始于1956年的U-2侦察机针对苏联的任务成果,到1960年时该系统的保护对象被扩展至美国拍摄侦察卫星的成果。

第二个变化是延续了覆盖产生数据卫星相关信息的控制系统,1961年至2005年期间,该项工作还是BYEMAN控制系统的目的。在BYEMAN系统的前30年期间,每个卫星项目由特定的一个代码词来代表(该措施仍然存在),信息准入的授予所依据的是系统的不同。1993年,根据BYEMAN密级重组研究,设立了1个单独的重要密级,依据需要知道原则来授予对特定项目的准入。然后,2005年初,国家侦察局长告诉中央情报局长,他希望看到BYEMAN系统退休,因为“它已经变成了一种障碍,阻止了各种鼓励更大范围分享国家侦察局的能力和资源的提议”。这个要求获得了批准,与此同时国家侦查局局长制定了计划,“将所有BYEMAN信息九九藏书网实质性移交到TALENT-KEYHOLE(TK)系统中,TK准入人员如需要知道则可以获得这些信息”。与当前和过去的上空系统相关的代码词陈列在表19.3中。

表19.2 续1

表19.3 空中成像系统代码词

有关这类信息存在的第一次公开线索,出现在1964年对东京湾决议的参议院听证会上,当时参议院对外关系委员会主席威廉姆斯·J·富布赖特追问了某份报告的来源,该份报告称北越的巡逻艇将在1964年8月4日晚攻击美国海军“特纳·乔伊”号。富布赖特、国防部长罗伯特·麦克纳马拉和参议员富兰克·劳希和艾伯特·戈尔参与了以下对话:

除了GAMMA,还有另外两个信号情报类别名称躲过了国家信号情报委员会1999年5月的淘汰工作:严格限制知识(Very Restricted Knowledge, VRK)和异常受控信息(Exceptionally Controlled Information, ECI)。VRK类别由国家安全局长建立于1974年11月,“为了限制对具备独特敏感性信号情报活动和项目的信息准入”。在国防部的某份材料中将ECI描述为是通信情报的一个下属类别,而在国家侦察局的某份材料中则是“国家安全局行政管理的一面旗帜”。其中至少有1个类别曾被用于保护与国家安全局监视项目(如PRISM)合作的公司的信息。而另有1个类别REDHARVEST保护了有关参与RAMPART-A电缆窃听工作的外国合作伙伴的信息。WHIPGENIE ECI类别保护了与国家安全局特殊来源行动单位和合作公司之间的关系相关的信息。

其他的敏感的分类信息控制系统可能被认为过于敏感,不适于包含在无密级的指南中。因此,即使在绝密/代码词2013财政年度预算需求中,有一个条目只提及了“专用侦察项目”,尤其是考虑到与海军的联系,就是过去所谓的特殊海军活动的更为委婉的说辞。曾经有两个系统(或称号)与这类活动相关:特殊海军控制项目(Special Navy Control Program, SNCP),其包含使用潜艇进行情报搜集(包括在苏联领海内),还有MEDITATE,其包含与IVY BELLS类行动相关的数据。后来,“海军活动支持项目”(Naval Activities Support Program)和“国家情报总监的特殊准入项目”(DNI's Special Access Program)分别取代了SNCP和MEDITATE。

表19.2 异常受控信息(ECI)分类和密级

多年来,特殊情报用三个主要分类(UMBRA, SPOKE, MORAY)来表示不同程度的敏感性,其敏感程度由每个代码词附加的前缀来显示:TOP SECRET for UMBRA(绝密UMBRA)和SECRET for SPOKE and MORAY(机密SPOKE和机密MORAY)。UMBRA开始于1968年,成为了二战后特殊九_九_藏_书_网情报的各种代码词(总是5个字母长度)的继承者,包括CREAM, EIDER, DINAR, TRINE。UMBRA类别可能指源于苏联或中国通信截获信息的情报,而较少敏感性的SPOKE类别则涵盖了尤其来源于巴勒斯坦解放组织通信截获信息的数据。

2008年10月1日的第704号情报界指令《管理敏感分类信息和其他受控准入项目信息的准入资格的人员安全标准和程序》,提供了国家情报总监对该主题的指导原则。它授权情报界各单位的主管,根据该指令中陈述的总体政策、人员安全标准、标准的例外和各类官员的职责,来批准敏感的分类信息的准入。签发于同年10月2日的1份情报界政策指导方针文件涉及了敏感的分类信息准入的拒绝或撤消,并且包含1份文件和信息说明,这些文件和信息将在准入被拒绝或撤消时提供给个人。

表19.2 续3

自建立以来的多年间,TK控制系统的变化有两个方面。多年来它操作了3个重要的四字母分类:RUFF, ZARF, CHESS。RUFF与各成像卫星(ARGON/KH-5绘图卫星不在此列,其成果被称为DAFF)产生的信息相关。ZARF表示卫星搜集到的ELINT,而CHESS被用于特指某些空中成像(例如SR-71和U-2飞机所产生的)。因此,1986年,中央情报局所属的“移动导弹特遣部队情报需求和分析工作小组”(Mobile Missile Task Force Intelligence Requirements and Analysis Working Group)的最终报告被划分的类别为TOP SECRET(绝密级)RUFF ZARF UMBRA。1999年5月,ZARF作为代码词被取消,显然在接下来的几年中RUFF和CHESS也被取消了。

国家侦察局局长建立RESERVE控制系统的另一个计划也得到批准,该系统“保护与突破技术和特定缺陷研究和开发相关的极少量信息,为开发和采购收集最大程度的前置期”。RESERVE类别的信息被转换为TK,要“在尽早的适当时间,以促进跨部门合作和成果效用”。在2013年12月的指南中提出了3个更进一步的敏感的分类信息控制系统:KLONDIKE控制系统(KCS),ENDSEAL(EL),HCS。KLONDIKE(KDK)最初建立于2007年2月,是临时性的,被称为ALCHEMY,“被设计用于保护敏感的地理空间情报”。KLONDIKE有3个分类,BLUEFISH、IDITAROD、KANDIK,它们每1个又可以有自己的下属分类。指南并没有指出这些分类之间的不同敏感程度,或指出它们覆盖的地理情报的哪些特殊方面。指南中提到的另一个敏感的分类信息系统显示,1984年安全委员会对敏感的分类信息的解读现在已经有点过时,因此该系统HCS是HUMINT控制系统的缩写,在描述中该系统“由2个分类组成,行动(O)和成果(P),试图被用于向异常脆弱的人力情报来源、方式、活动提供强化的保护,所依据的是信息的评估值、批判性和脆弱性”。指南还指出,“情报界的秘密搜集机构,可以在获得国家秘密行动处处长的同意下,有选择地使用HCS来保护其最敏感的人力情报信息”。

管理或控制情报信息准入的基础性方法是分级系统,其界定了不同级别的敏感程度,只有属于该级别并且“需要知道”的人才能获得准入。分级和散播所依据的指导方针来自不同形www•99lib•net式的行政命令、国家安全委员会情报指令、中央情报主任令和情报界指令以及各机构(如国家侦察局、国家安全局和海军情报办公室)主管所发的指导方针。

用来搜集情报的复杂的技术系统的数据和用这些系统搜集到的信息。这些系统的特点促成了敏感的分类信息项目的发展,包括(1)与使用人力来源的情报活动相比,有更多的人必须知道敏感信息,以开发、建立和操作这些系统,并分析搜集到的材料;(2)它们通常会产生大量的准确而详细的情报,正是高层策划者和决策者所需要和所依赖的,同时这些情报在本质上是极其脆弱的,这种脆弱性在于其会泄露搜集系统的特点;(3)它们非常容易因对手对抗措施而受到损害,如阻断和欺骗。

其他代码词则与秘密行动或反恐活动相关。一个“9·11”之前的代码词SPECTRE涉及有关恐怖分子活动的情报。两个控制秘密行动项目信息的代码词是VEIL(20世纪80年代期间)和PEARL。一份被定为绝密的PEARL命令,授权中央情报局在2001年9月11日恐怖袭击之后,在阿富汗开展“自由而充分”的工作。与定点清除基地组织成员相关的代码词包括SYLVAN和MAGNOLIA。

至少在理论上,个人获得某个级别的准入进一步限定了个人为完成他或她的工作所需要知道的信息(但是,对于个人需要知道的信息有不同的解读)。某些情况下,区分将使“需要知道”原则得以实现。因此,陆军情报和安全司令部的攻击性反情报项目被指定了特别代码词,限制有关这些行动的信息准入。而空军特别调查办公室实施的类似行动则被指名为“七道门”(SEVEN DOORS)。

特殊信息内有GAMMA类别,其本身可能还有下属分类。GAMMA显然在1956年至1957年之间开始使用,一直被用于特别敏感的通信情报。“当信息扩散会暴露异常敏感的方式或位置”或“某项异常复杂的信号情报技术”时,这种敏感度会随之产生。或者,“当某个特定机构(除了国家安全局以外的)认为有限定条件的保护措施对于保护某个敏感搜集方式是必要的时,或者当报告的存在或内容会泄露搜集方式时,相关安全限制条件”就引发了这类敏感度。最后将通信情报归于GAMMA类别的两个催化因素被认定为“敏感的实质性内容”和“某个敏感的目标”。

ENDSEAL控制系统始于1962年,在2013年12月的指南中只是被描述为保护其两个分类所含信息的系统,称其为“被设计用来保护为某些人员建立的准入级别的一个敏感分类信息控制系统,这些人员的职责只需要有关ECRU和NONBOOK材料的综述知识、不定期准入、或行政处置工作”。两个分类都“被用于意图向情报界客户们传播的成果”。但是,相关指导文件的信号情报关联性质,对ENDSEAL只能与绝密和特殊情报一起使用的要求,以及国家安全局和海军作战部长之间已有的理解备忘录(其解密版本包含了局部编辑后的标题),都决定了这个控制系统可能与信号情报和潜艇活动相关,或者是美国信号情报和其他技术搜集行动获取的信息,或者是信号情报和与外国潜艇动向相关的其他技术信息。

1998年,中央情报局长决定UMBRA、SPOKE、MORAY这些代码词将不再分密级,但是它们保护的信息仍应该分密级。然后,根据1999年5月国家信号情报委员会的一项决定,这些代码词被一起淘汰。过去被划分为TOP SECRET UMBRA(绝密UMBRA)的信息变成了TOP SECRET COMINT(绝密通信情报),而SECRET SPOKE(机密SPOKE)或者SECRET MORAY(机密MORAY)类则变成了SECRET COMINT(机密通信情报)。